ทุกสิ่งที่คุณจำเป็นต้องรู้เมื่อ Mac ติดมัลแวร์ Silver Sparrow ตัวใหม่ (09.15.25)

หากคุณคิดว่า Mac ของคุณปลอดภัยจากมัลแวร์ ให้คิดใหม่ ผู้เขียนมัลแวร์มีความเชี่ยวชาญในการใช้ประโยชน์จากช่องโหว่ของแพลตฟอร์มต่างๆ รวมถึง macOS สิ่งนี้ชัดเจนในการติดมัลแวร์ก่อนหน้านี้ที่กำหนดเป้าหมายไปยัง Mac รวมถึงมัลแวร์ Shlayer และมัลแวร์ผลลัพธ์อันดับต้น ๆ

มัลแวร์ Silver Sparrow macOS คืออะไรเมื่อเร็ว ๆ นี้นักวิจัยด้านความปลอดภัย Red Canary, Malwarebytes และ VMware Carbon Black ค้นพบมัลแวร์ macOS ตัวใหม่ที่ติดไวรัส Mac มากกว่า 40,000 เครื่องทั่วโลก ภัยคุกคามใหม่นี้มีชื่อว่า Silver Sparrow จากข้อมูลของ Malwarebytes มัลแวร์ได้แพร่กระจายไปใน 153 ประเทศ โดยมีสหรัฐอเมริกา สหราชอาณาจักร แคนาดา ฝรั่งเศส และเยอรมนีที่มีความเข้มข้นสูงสุด ยังไม่ชัดเจนว่า M1 Mac 40,000 เครื่องนี้มีจำนวนเท่าใด และเราไม่ทราบแน่ชัดว่าการแจกจ่ายเป็นอย่างไร

นักวิจัยตั้งข้อสังเกตว่าแม้ว่า Silver Sparrow จะเป็นภัยคุกคามร้ายแรงต่ออุปกรณ์ที่ติดไวรัส แต่ก็ไม่แสดงพฤติกรรมที่เป็นอันตรายที่มักคาดหวังจากแอดแวร์ macOS ทั่วไป สิ่งนี้ทำให้มัลแวร์สับสนมากขึ้นเพราะผู้เชี่ยวชาญด้านความปลอดภัยไม่รู้ว่ามัลแวร์ถูกออกแบบมาเพื่อทำอะไร

อย่างไรก็ตาม นักวิจัยสังเกตเห็นว่าซอฟต์แวร์ที่เป็นอันตรายยังคงพร้อมที่จะส่งเพย์โหลดที่เป็นอันตรายได้ตลอดเวลา จากการตรวจสอบ มัลแวร์ Silver Sparrow macOS ไม่เคยส่งเพย์โหลดที่เป็นอันตรายบนอุปกรณ์ที่ติดไวรัส แต่พวกเขาเตือนผู้ใช้ Mac ที่ได้รับผลกระทบว่ายังคงมีความเสี่ยงที่สำคัญแม้ว่าจะมีพฤติกรรมอยู่เฉยๆ

แม้ว่านักวิจัยจะไม่ได้สังเกตว่า Silver Sparrow นำเสนอเพย์โหลดที่เป็นอันตรายเพิ่มเติม แต่ความเข้ากันได้ของชิป M1 การเข้าถึงทั่วโลก อัตราการติดเชื้อที่สูง และวุฒิภาวะในการดำเนินงานทำให้ Silver Sparrow เป็นภัยคุกคามที่ร้ายแรง ผู้เชี่ยวชาญด้านความปลอดภัยยังพบว่ามัลแวร์ Mac เข้ากันได้กับทั้งโปรเซสเซอร์ Intel และ Apple Silicon

ต่อไปนี้คือลำดับเวลาคร่าวๆ ของวิวัฒนาการของมัลแวร์ Silver Sparrow:

- สิงหาคม 18, 2020: มัลแวร์เวอร์ชัน 1 (เวอร์ชันที่ไม่ใช่ M1) โดเมนเรียกกลับ api.mobiletraits[.]com สร้างแล้ว

- 31 สิงหาคม 2020: ส่งมัลแวร์เวอร์ชัน 1 (เวอร์ชันที่ไม่ใช่ M1) ไปยัง VirusTotal

- 2 กันยายน 2020: ไฟล์ version.json ที่เห็นระหว่างการทำงานของมัลแวร์เวอร์ชัน 2 ที่ส่งไปยัง VirusTotal

- 5 ธันวาคม 2020: สร้างโดเมนเรียกกลับของมัลแวร์เวอร์ชัน 2 (เวอร์ชัน M1) api.specialattributes[.] com created

- 22 มกราคม 2021: ไฟล์ PKG เวอร์ชัน 2 (มีไบนารี M1) ส่งไปยัง VirusTotal

- 26 มกราคม 2021: Red Canary ตรวจพบมัลแวร์ Silver Sparrow เวอร์ชัน 1

- 9 กุมภาพันธ์ 2021: Red Canary ตรวจพบมัลแวร์ Silver Sparrow เวอร์ชัน 2 (เวอร์ชัน M1)

บริษัทด้านความปลอดภัย Red Canary ค้นพบมัลแวร์ตัวใหม่ซึ่งมีเป้าหมายไปที่ Mac ที่ติดตั้งโปรเซสเซอร์ M1 ใหม่ มัลแวร์ชื่อ Silver Sparrow และใช้ macOS Installer Javascript API เพื่อดำเนินการคำสั่ง นี่คือสิ่งที่คุณจำเป็นต้องรู้

ไม่มีใครรู้อย่างแน่นอน ครั้งหนึ่งบน Mac Silver Sparrow เชื่อมต่อกับเซิร์ฟเวอร์หนึ่งครั้งต่อชั่วโมง นักวิจัยด้านความปลอดภัยกังวลว่าอาจเป็นการเตรียมพร้อมสำหรับการโจมตีครั้งใหญ่

บริษัทรักษาความปลอดภัย Red Canary เชื่อว่าในขณะที่ Silver Sparrow ยังไม่ได้ส่งข้อมูลที่เป็นอันตราย แต่ก็อาจเป็นภัยคุกคามที่ค่อนข้างร้ายแรงได้

p>

มัลแวร์มีความโดดเด่นเนื่องจากทำงานบนชิป M1 ของ Apple ไม่ได้หมายความว่าอาชญากรกำหนดเป้าหมายไปที่ M1 Mac โดยเฉพาะ แต่แนะนำว่าทั้ง M1 Mac และ Intel Mac สามารถติดไวรัสได้

สิ่งที่ทราบคือคอมพิวเตอร์ที่ติดไวรัสติดต่อกับเซิร์ฟเวอร์ทุกๆ ชั่วโมง ดังนั้นจึงอาจเป็นรูปแบบการเตรียมพร้อมสำหรับการโจมตีครั้งใหญ่

มัลแวร์ใช้ Javascript API ของโปรแกรมติดตั้ง Mac OS เพื่อดำเนินการคำสั่ง

บริษัทรักษาความปลอดภัยยังไม่สามารถทำได้ กำหนดว่าคำสั่งต่างๆ จะนำไปสู่สิ่งใดเพิ่มเติม และยังไม่เป็นที่ทราบแน่ชัดว่า Silver Sparrow เป็นภัยคุกคามในระดับใด บริษัทรักษาความปลอดภัยยังคงเชื่อว่ามัลแวร์นั้นร้ายแรง

ในด้าน Apple บริษัทได้เพิกถอนใบรับรองที่ใช้ในการลงนามในแพ็คเกจที่เกี่ยวข้องกับมัลแวร์ Silver Sparrow

แม้จะมีบริการทนายความของ Apple นักพัฒนามัลแวร์ macOS ก็สามารถกำหนดเป้าหมายผลิตภัณฑ์ Apple ได้สำเร็จ ซึ่งรวมถึงผลิตภัณฑ์ที่ใช้ชิป ARM ล่าสุด เช่น MacBook Pro, MacBook Air และ Mac Mini

Apple อ้างว่ามี “อุตสาหกรรม- กลไกการป้องกันผู้ใช้ชั้นนำ” เข้าที่แล้ว แต่ภัยคุกคามจากมัลแวร์ยังคงปรากฏขึ้นอีก

อันที่จริง ดูเหมือนว่าผู้คุกคามจะเป็นผู้นำเกมอยู่แล้ว โดยมุ่งเป้าไปที่ชิป M1 ในวัยเด็ก แม้ว่านักพัฒนาซอฟต์แวร์ที่ถูกกฎหมายจำนวนมากไม่ได้ย้ายแอปพลิเคชันของตนไปยังแพลตฟอร์มใหม่

มัลแวร์ Silver Sparrow macOS จัดส่งไบนารีสำหรับ Intel และ ARM โดยใช้ AWS และ Akamai CDN

นักวิจัยอธิบาย Silver การทำงานของสแปร์โรว์ในบล็อกโพสต์ “Clipping Silver Sparrow's Wings: Outing macOS malware before it Take flight”

มัลแวร์ตัวใหม่มีอยู่ในสองไบนารี รูปแบบ Mach-object ที่กำหนดเป้าหมายโปรเซสเซอร์ Intel x86_64 และ Mach-O ไบนารีที่ออกแบบมาสำหรับ M1 Macs

มัลแวร์ macOS ได้รับการติดตั้งผ่านแพ็คเกจตัวติดตั้งของ Apple ที่ชื่อ “update.pkg” หรือ “updater.pkg”

ไฟล์เก็บถาวรมีโค้ด JavaScript ที่ทำงานก่อนที่สคริปต์การติดตั้งจะทำงาน โดยแจ้งให้ผู้ใช้อนุญาต โปรแกรม “ตรวจสอบว่าสามารถติดตั้งซอฟต์แวร์ได้หรือไม่”

หากผู้ใช้ยอมรับ โค้ด JavaScript จะติดตั้งสคริปต์ชื่อ verx.sh การยกเลิกกระบวนการติดตั้ง ณ จุดนี้ไม่มีประโยชน์เนื่องจากระบบติดไวรัสแล้ว ตาม Malwarebytes

เมื่อติดตั้งแล้ว สคริปต์จะติดต่อกับเซิร์ฟเวอร์คำสั่งและควบคุมทุกชั่วโมง ตรวจหาคำสั่งหรือไบนารีเพื่อดำเนินการ

ศูนย์สั่งการและควบคุมทำงานบนโครงสร้างพื้นฐานของ Amazon Web Services (AWS) และเครือข่ายการจัดส่งเนื้อหา Akamai (CDN) นักวิจัยกล่าวว่าการใช้โครงสร้างพื้นฐานระบบคลาวด์ทำให้การบล็อกไวรัสยากขึ้น

น่าแปลกที่นักวิจัยตรวจไม่พบการติดตั้งเพย์โหลดขั้นสุดท้าย ซึ่งทำให้เป้าหมายสูงสุดของมัลแวร์เป็นเรื่องลึกลับ

p>

พวกเขาตั้งข้อสังเกตว่าบางทีมัลแวร์อาจกำลังรอให้เป็นไปตามเงื่อนไขบางประการ ในทำนองเดียวกัน อาจตรวจพบว่ามีการตรวจสอบโดยนักวิจัยด้านความปลอดภัย จึงหลีกเลี่ยงการปรับใช้ payload ที่เป็นอันตราย

เมื่อดำเนินการ ไบนารี Intel x86_64 จะพิมพ์ "Hello World" ในขณะที่ไบนารี Mach-O แสดง "คุณทำได้ !”

นักวิจัยตั้งชื่อพวกมันว่า “Bystander Binaries” เพราะพวกเขาไม่ได้แสดงพฤติกรรมที่เป็นอันตราย นอกจากนี้ มัลแวร์ macOS ยังมีกลไกในการลบตัวเอง และเพิ่มความสามารถในการซ่อนตัว

อย่างไรก็ตาม พวกเขาตั้งข้อสังเกตว่าคุณลักษณะการลบตัวเองไม่เคยถูกใช้ในอุปกรณ์ที่ติดไวรัสใดๆ มัลแวร์ยังค้นหา img URL ที่ดาวน์โหลดจากหลังการติดตั้ง พวกเขาโต้แย้งว่านักพัฒนามัลแวร์ต้องการติดตามว่าช่องทางการจัดจำหน่ายใดมีประสิทธิภาพมากที่สุด

นักวิจัยไม่รู้ว่ามัลแวร์ถูกส่งมาอย่างไร แต่ช่องทางการจำหน่ายที่เป็นไปได้นั้นรวมถึงการอัปเดตแฟลชปลอม ซอฟต์แวร์ละเมิดลิขสิทธิ์ โฆษณาที่เป็นอันตราย หรือแอปที่ถูกต้องตามกฎหมาย

อาชญากรไซเบอร์เป็นผู้กำหนดกฎของการโจมตี ขึ้นอยู่ที่เราเพื่อป้องกันแทคติกของพวกเขา แม้ว่าแทคติกเหล่านั้นจะยังไม่ชัดเจนนักก็ตาม นั่นคือสถานการณ์ของ Silver Sparrow มัลแวร์ที่เพิ่งระบุใหม่ซึ่งกำหนดเป้าหมายไปที่ macOS ในปัจจุบัน ดูเหมือนว่าจะไม่ได้ทำอะไรมากจนเกินไป แต่สามารถให้ข้อมูลเชิงลึกเกี่ยวกับยุทธวิธีที่เราควรจะป้องกันได้

ข้อมูลจำเพาะทางเทคนิคของมัลแวร์ Silver Sparrow

จากการสืบสวนของนักวิจัย มีมัลแวร์ Silver Sparrow อยู่ 2 เวอร์ชัน เรียกว่า “เวอร์ชัน 1” และ “เวอร์ชัน 2”

มัลแวร์เวอร์ชัน 1

- ชื่อไฟล์: updater.pkg (แพ็คเกจตัวติดตั้งสำหรับ v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

มัลแวร์เวอร์ชัน 2

- ชื่อไฟล์: อัปเดต .pkg (แพ็คเกจตัวติดตั้งสำหรับ v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

นอกจากการเปลี่ยนแปลงใน URL ดาวน์โหลดและความคิดเห็นของสคริปต์แล้ว มัลแวร์ทั้งสองเวอร์ชันมีความแตกต่างที่สำคัญเพียงข้อเดียว เวอร์ชันแรกเกี่ยวข้องกับไบนารี Mach-O ที่คอมไพล์สำหรับสถาปัตยกรรม Intel x86_64 เท่านั้น ในขณะที่เวอร์ชันที่สองรวมไบนารี Mach-O ที่คอมไพล์แล้วสำหรับสถาปัตยกรรม Intel x86_64 และ M1 ARM64 นี่เป็นสิ่งสำคัญเนื่องจากสถาปัตยกรรม M1 ARM64 เป็นของใหม่และมีการค้นพบภัยคุกคามน้อยมากสำหรับแพลตฟอร์มใหม่

ไบนารีที่คอมไพล์ Mach-O ดูเหมือนจะไม่ทำอะไรเลยจึงถูกเรียกว่า "ผู้ยืนดู" ไบนารี”

Silver Sparrow กระจายอย่างไร?ตามรายงาน ภัยคุกคามของ macOS จำนวนมากถูกเผยแพร่ผ่านโฆษณาที่เป็นอันตรายในฐานะโปรแกรมติดตั้งแบบครบวงจรเดียวในรูปแบบ PKG หรือ DMG โดยปลอมแปลงเป็นแอปพลิเคชันที่ถูกต้อง เช่น Adobe Flash Player หรือเป็นการอัปเดต อย่างไรก็ตาม ในกรณีนี้ ผู้โจมตีได้แจกจ่ายมัลแวร์ในสองแพ็คเกจที่แตกต่างกัน: updater.pkg และ update.pkg ทั้งสองเวอร์ชันใช้เทคนิคเดียวกันในการดำเนินการ ต่างกันเฉพาะในการรวบรวมไบนารีของผู้ยืนดูเท่านั้น

สิ่งหนึ่งที่พิเศษเกี่ยวกับ Silver Sparrow คือแพ็คเกจตัวติดตั้งใช้ประโยชน์จาก macOS Installer JavaScript API เพื่อรันคำสั่งที่น่าสงสัย แม้ว่าซอฟต์แวร์ที่ถูกกฎหมายบางตัวกำลังทำสิ่งนี้อยู่ แต่นี่เป็นครั้งแรกที่มัลแวร์ทำสิ่งนี้ นี่เป็นการเบี่ยงเบนจากพฤติกรรมที่เรามักสังเกตเห็นในโปรแกรมติดตั้ง macOS ที่เป็นอันตราย ซึ่งโดยทั่วไปจะใช้สคริปต์การติดตั้งล่วงหน้าหรือหลังการติดตั้งเพื่อดำเนินการคำสั่ง ในกรณีการติดตั้งล่วงหน้าและหลังการติดตั้ง การติดตั้งจะสร้างรูปแบบการวัดและส่งข้อมูลทางไกลที่มีลักษณะดังนี้:

- กระบวนการหลัก: package_script_service

- กระบวนการ: bash, zsh, sh, Python, หรือล่ามอื่น

- บรรทัดคำสั่ง: มีการติดตั้งล่วงหน้าหรือภายหลังการติดตั้ง

รูปแบบการวัดและส่งข้อมูลทางไกลนี้ไม่ใช่เครื่องบ่งชี้ความมุ่งร้ายในตัวเองที่มีความเที่ยงตรงสูง เนื่องจากแม้แต่ซอฟต์แวร์ที่ถูกต้องก็ใช้สคริปต์ดังกล่าว แต่ก็สามารถระบุตัวติดตั้งได้อย่างน่าเชื่อถือโดยใช้สคริปต์การติดตั้งล่วงหน้าและภายหลังการติดตั้ง Silver Sparrow แตกต่างจากที่เราคาดหวังจากตัวติดตั้ง macOS ที่เป็นอันตราย โดยการรวมคำสั่ง JavaScript ไว้ในไฟล์ XML คำจำกัดความการแจกจ่ายของไฟล์แพ็คเกจ สิ่งนี้สร้างรูปแบบการส่งข้อมูลทางไกลที่แตกต่างกัน:

- กระบวนการหลัก: โปรแกรมติดตั้ง

- กระบวนการ: bash

เช่นเดียวกับสคริปต์ก่อนการติดตั้งและหลังการติดตั้ง รูปแบบการวัดและส่งข้อมูลทางไกลนี้ไม่เพียงพอที่จะระบุพฤติกรรมที่เป็นอันตรายได้ด้วยตัวเอง สคริปต์การติดตั้งล่วงหน้าและหลังการติดตั้งรวมถึงอาร์กิวเมนต์บรรทัดคำสั่งที่ให้เบาะแสเกี่ยวกับสิ่งที่กำลังดำเนินการอยู่ ในทางกลับกัน คำสั่ง JavaScript ที่เป็นอันตรายนั้นทำงานโดยใช้กระบวนการติดตั้ง macOS ที่ถูกต้องและให้ทัศนวิสัยเพียงเล็กน้อยในเนื้อหาของแพ็คเกจการติดตั้งหรือวิธีที่แพ็คเกจนั้นใช้คำสั่ง JavaScript

เราทราบดีว่ามัลแวร์ ได้รับการติดตั้งผ่านแพ็คเกจตัวติดตั้งของ Apple (ไฟล์ .pkg) ที่ชื่อ update.pkg หรือ updater.pkg อย่างไรก็ตาม เราไม่ทราบว่าไฟล์เหล่านี้ถูกส่งไปยังผู้ใช้อย่างไร

ไฟล์ .pkg เหล่านี้รวมโค้ด JavaScript เพื่อให้โค้ดทำงานตั้งแต่เริ่มต้น ก่อนที่การติดตั้งจะเริ่มต้นขึ้นจริงๆ . จากนั้นระบบจะถามผู้ใช้ว่าต้องการอนุญาตให้โปรแกรมทำงาน "เพื่อตรวจสอบว่าสามารถติดตั้งซอฟต์แวร์ได้หรือไม่"

โปรแกรมติดตั้งของ Silver Sparrow จะแจ้งให้ผู้ใช้ทราบ:

“แพ็คเกจนี้จะเรียกใช้โปรแกรมเพื่อตรวจสอบว่าสามารถติดตั้งซอฟต์แวร์ได้หรือไม่”

ซึ่งหมายความว่าหากคุณคลิกดำเนินการต่อ แต่คิดให้ดีแล้วออกจากโปรแกรมติดตั้ง จะสายเกินไป คุณติดเชื้อแล้ว

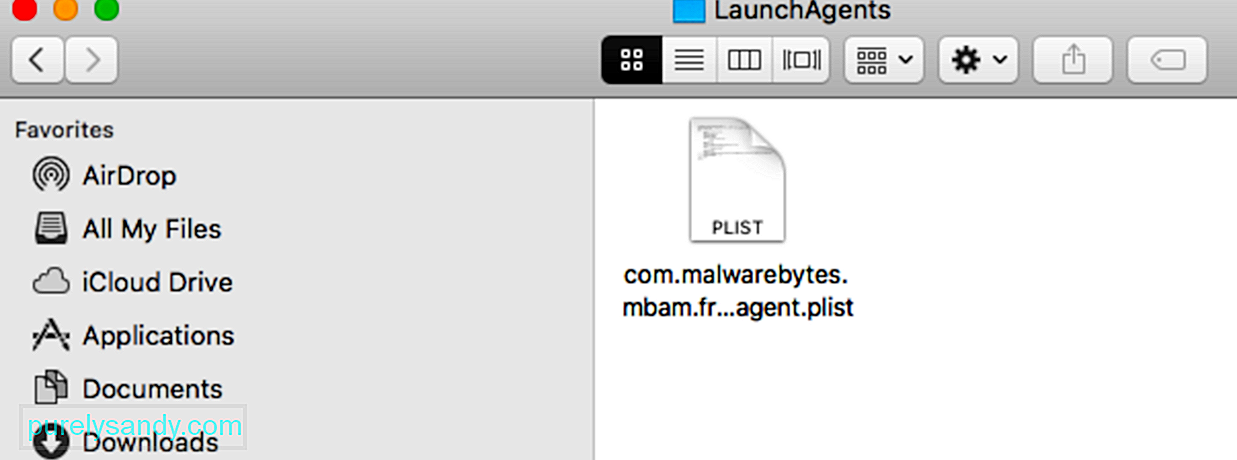

สิ่งบ่งชี้อีกอย่างหนึ่งของกิจกรรมที่เป็นอันตรายคือกระบวนการ PlistBuddy ที่สร้าง LaunchAgent บน Mac ของคุณ

LaunchAgents มีวิธีสั่งการ launchd ระบบการเริ่มต้น macOS เพื่อดำเนินการงานเป็นระยะหรือโดยอัตโนมัติ สามารถเขียนได้โดยผู้ใช้คนใดก็ได้ที่ปลายทาง แต่โดยปกติแล้วจะดำเนินการในฐานะผู้ใช้ที่เขียนข้อความเหล่านี้

มีหลายวิธีในการสร้างรายการคุณสมบัติ (plist) บน macOS และบางครั้งแฮกเกอร์ก็ใช้วิธีต่างๆ เพื่อตอบสนองความต้องการของตน วิธีหนึ่งคือผ่าน PlistBuddy ซึ่งเป็นเครื่องมือในตัวที่ช่วยให้คุณสร้างรายการคุณสมบัติต่างๆ บนปลายทางได้ รวมถึง LaunchAgents บางครั้งแฮ็กเกอร์หันไปหา PlistBuddy เพื่อสร้างการคงอยู่ และการทำเช่นนี้ทำให้ผู้ปกป้องสามารถตรวจสอบเนื้อหาของ LaunchAgent ได้อย่างง่ายดายโดยใช้ EDR เนื่องจากคุณสมบัติทั้งหมดของไฟล์จะแสดงบนบรรทัดคำสั่งก่อนเขียน

ใน Silver Sparrow's กรณีเหล่านี้เป็นคำสั่งที่เขียนเนื้อหาของ plist:

- PlistBuddy -c “Add :Label string init_verx” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :RunAtLoad bool true” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :StartInterval integer 3600” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :ProgramArguments array” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :ProgramArguments:0 string '/bin/sh'” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c “Add :ProgramArguments:1 string -c” ~ /Library/Launchagents/init_verx.plist

Launchagent Plist XML จะมีลักษณะดังนี้:

Label

init_verx

RunAtLoad

จริง

StartInterval

3600

ProgramArguments

'/bin/sh'

-c

“~/Library/Application\\ Support/verx_updater/verx. sh” [การประทับเวลา] [ข้อมูลจาก plist ที่ดาวน์โหลด]

Silver Sparrow ยังรวมถึงการตรวจสอบไฟล์ที่ทำให้เกิดการลบกลไกและสคริปต์การคงอยู่ทั้งหมดโดยตรวจสอบการมีอยู่ของ ~/Library/._insu บนดิสก์ หากมีไฟล์อยู่ Silver Sparrow จะลบส่วนประกอบทั้งหมดออกจากปลายทาง แฮชที่รายงานจาก Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) ระบุว่าไฟล์ ._insu ว่างเปล่า

ถ้า [ -f ~/Library/._insu ]

จากนั้น

rm ~/Library/Launchagents/ verx.plist

rm ~/Library/Launchagents/init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm /tmp/verx

rm -r ~/Library/Application\\ Support/verx_updater

rm / tmp/agent.sh

launchctl remove init_verx

เมื่อสิ้นสุดการติดตั้ง Silver Sparrow จะดำเนินการคำสั่งการค้นพบสองคำสั่งเพื่อสร้างข้อมูลสำหรับคำขอ HTTP POST ของ curl ซึ่งระบุว่ามีการติดตั้งเกิดขึ้น หนึ่งดึงข้อมูล UUID ของระบบสำหรับการรายงาน และตัวที่สองพบ URL ที่ใช้ในการดาวน์โหลดไฟล์แพ็คเกจดั้งเดิม

ด้วยการดำเนินการค้นหา sqlite3 มัลแวร์จะค้นหา URL ดั้งเดิมที่ PKG ดาวน์โหลดมา ทำให้อาชญากรไซเบอร์มี แนวคิดของช่องทางการจัดจำหน่ายที่ประสบความสำเร็จ เรามักจะเห็นกิจกรรมประเภทนี้ที่มีแอดแวร์ที่เป็นอันตรายบน macOS: sqlite3 sqlite3 ~/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV* 'select LSQuarantineDataURLString จาก LSQuarantineEvent โดยที่ LSQuarantineDataURLString เช่น "[redacted]" เรียงลำดับโดย LSscQuarantineTimeStamp >วิธีลบมัลแวร์ Silver Sparrow จาก Mac

Apple ดำเนินการอย่างรวดเร็วเพื่อแทนที่ใบรับรองของนักพัฒนาซอฟต์แวร์ที่ทำให้สามารถติดตั้งมัลแวร์ Silver Sparrow ได้ ดังนั้นจึงไม่ควรทำการติดตั้งเพิ่มเติมอีกต่อไป

ลูกค้าของ Apple มักจะได้รับการปกป้องจากมัลแวร์เนื่องจากซอฟต์แวร์ทั้งหมดที่ดาวน์โหลดนอก Mac App Store จะต้องได้รับการรับรอง ในกรณีนี้ ดูเหมือนว่าผู้เขียนมัลแวร์สามารถรับใบรับรองที่ใช้ในการลงนามในแพ็คเกจได้

หากไม่มีใบรับรองนี้ มัลแวร์จะไม่สามารถแพร่ระบาดในคอมพิวเตอร์ได้อีก

อีกวิธีหนึ่งในการตรวจจับ Silver Sparrow คือการค้นหาการมีอยู่ของตัวบ่งชี้เพื่อยืนยันว่าคุณกำลังเผชิญกับการติดเชื้อ Silver Sparrow หรืออย่างอื่น:

- มองหากระบวนการที่ดูเหมือนว่ากำลังดำเนินการ PlistBuddy ร่วมกับบรรทัดคำสั่งที่ประกอบด้วย LaunchAgents และ RunAtLoad และ true การวิเคราะห์นี้ช่วยค้นหากลุ่มมัลแวร์ macOS หลายกลุ่มที่สร้างการคงอยู่ของ LaunchAgent

- มองหากระบวนการที่ดูเหมือน sqlite3 กำลังทำงานร่วมกับบรรทัดคำสั่งที่มี: LSQuarantine การวิเคราะห์นี้ช่วยค้นหากลุ่มมัลแวร์ macOS หลายกลุ่มที่จัดการหรือค้นหาข้อมูลเมตาสำหรับไฟล์ที่ดาวน์โหลด

- มองหากระบวนการที่ดูเหมือนว่าจะทำงานแบบ curl ร่วมกับบรรทัดคำสั่งที่มี: s3.amazonaws.com การวิเคราะห์นี้ช่วยค้นหากลุ่มมัลแวร์ macOS หลายกลุ่มโดยใช้บัคเก็ต S3 เพื่อแจกจ่าย

การปรากฏตัวของไฟล์เหล่านี้ยังบ่งชี้ว่าอุปกรณ์ของคุณถูกบุกรุกด้วยมัลแวร์ Silver Sparrow เวอร์ชัน 1 หรือเวอร์ชัน 2 :

- ~/Library/._insu (ไฟล์ว่างที่ใช้เพื่อส่งสัญญาณให้มัลแวร์ลบตัวเอง)

- /tmp/agent.sh (เชลล์สคริปต์ดำเนินการสำหรับการเรียกกลับการติดตั้ง)

- /tmp/version.json (ไฟล์ที่ดาวน์โหลดจาก S3 เพื่อกำหนดขั้นตอนการดำเนินการ)

- /tmp/version.plist (version.json แปลงเป็นรายการคุณสมบัติ)

สำหรับมัลแวร์เวอร์ชัน 1:

- ชื่อไฟล์: updater.pkg (แพ็คเกจตัวติดตั้งสำหรับ v1) หรือตัวอัปเดต (ตัวอัปเดต Mach-O Intel binary ในแพ็คเกจ v1)

- MD5: 30c9bc7d40454e501c358f77449071aa หรือ c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.]com (S3 bucket ถือ version.json สำหรับ v1)

- ~/Library/Application Support/agent_updater/agent.sh (สคริปต์ v1 ที่รันทุกชั่วโมง)

- /tmp /agent (ไฟล์ที่มีเพย์โหลด v1 สุดท้ายหากมีการแจกจ่าย)

- ~/Library/Launchagents/agent.plist (กลไกการคงอยู่ของ v1)

- ~/Library/Launchagents/init_agent.plist (v1 กลไกการคงอยู่)

- รหัสนักพัฒนาซอฟต์แวร์ Saotia Seay (5834W6MYX3) – ลายเซ็นไบนารี v1 ของผู้ยืนดูถูกเพิกถอนโดย Apple

สำหรับมัลแวร์เวอร์ชัน 2:

- ชื่อไฟล์: update.pkg (แพ็คเกจตัวติดตั้งสำหรับ v2) หรือ tasker.app/Contents/MacOS/tasker (ไบนารี Mach-O Intel และ M1 ในเวอร์ชันที่ใกล้เคียงกัน)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 หรือ b370191228fef826470af

- s3.amazonaws[.]com (ที่ฝากข้อมูล S3 ถือ version.json สำหรับ v2)

- ~/Library/Application Support/verx_updater/verx.sh (สคริปต์ v2 ที่ทำงานทุกชั่วโมง)

- /tmp/verx (ไฟล์ที่มีเพย์โหลด v2 สุดท้ายหากมีการแจกจ่าย)

- ~/Library/Launchagents/verx.plist (กลไกการคงอยู่ของ v2)

- ~/Library/Launchagents/init_verx.plist (กลไกการคงอยู่ของ v2)

- รหัสผู้พัฒนา Julie Willey (MSZ3ZH74RK) – ลายเซ็นไบนารี v2 Bystander ถูกเพิกถอนโดย Apple

หากต้องการลบมัลแวร์ Silver Sparrow ให้ทำดังนี้:

1. สแกนโดยใช้ซอฟต์แวร์ป้องกันมัลแวร์การป้องกันมัลแวร์ที่ดีที่สุดในคอมพิวเตอร์ของคุณคือซอฟต์แวร์ป้องกันมัลแวร์ที่น่าเชื่อถือเสมอ เช่น Outbyte AVarmor เหตุผลง่ายๆ ก็คือ ซอฟต์แวร์ป้องกันมัลแวร์จะสแกนคอมพิวเตอร์ทั้งหมดของคุณ ค้นหาและลบโปรแกรมที่น่าสงสัยออกไม่ว่าจะซ่อนไว้อย่างดีเพียงใด การลบมัลแวร์ด้วยตนเองอาจทำงานได้ แต่มีโอกาสที่คุณอาจพลาดบางสิ่งอยู่เสมอ โปรแกรมป้องกันมัลแวร์ที่ดีไม่เป็นเช่นนั้น

2. ลบโปรแกรม ไฟล์ และโฟลเดอร์ของ Silver Sparrow

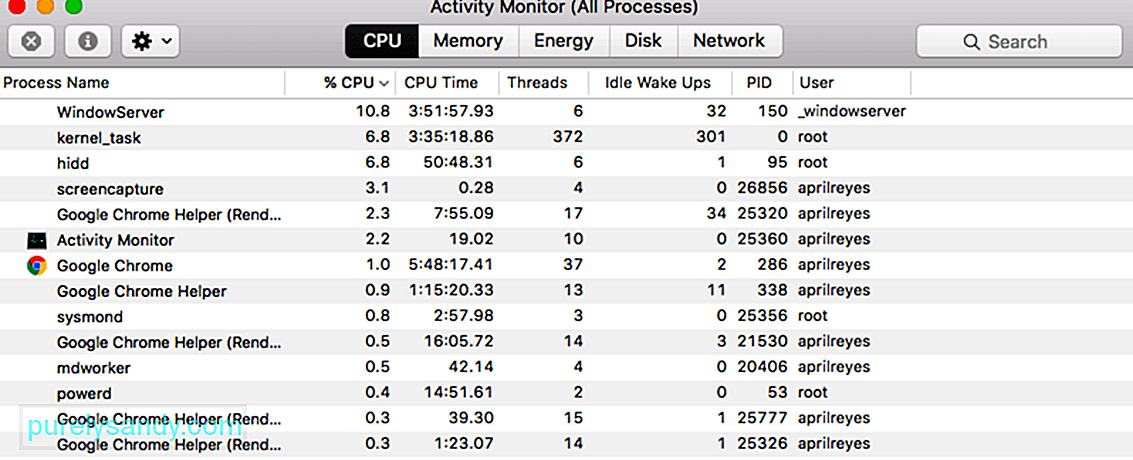

หากต้องการลบมัลแวร์ Silver Sparrow บน Mac ของคุณ ก่อนอื่นให้ไปที่ตัวตรวจสอบกิจกรรมและกำจัดกระบวนการที่น่าสงสัย มิฉะนั้น คุณจะได้รับข้อความแสดงข้อผิดพลาดเมื่อพยายามลบ ในการไปที่ตัวตรวจสอบกิจกรรม ให้ทำตามขั้นตอนต่อไปนี้:

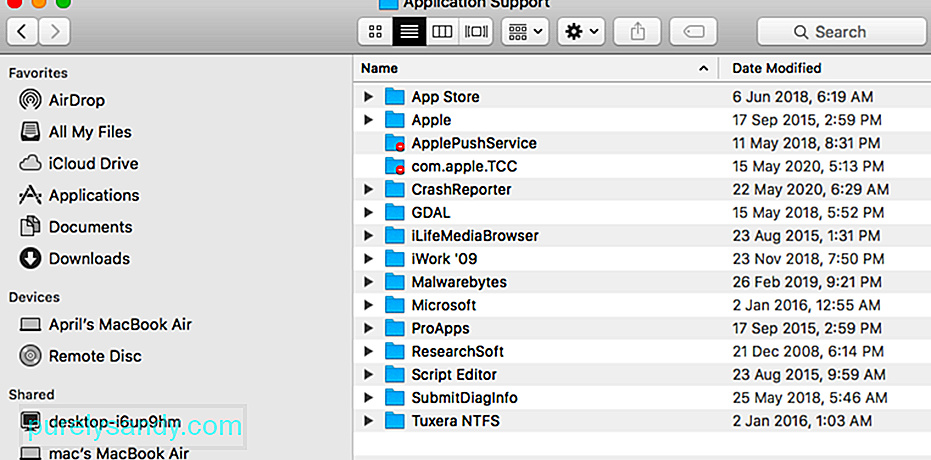

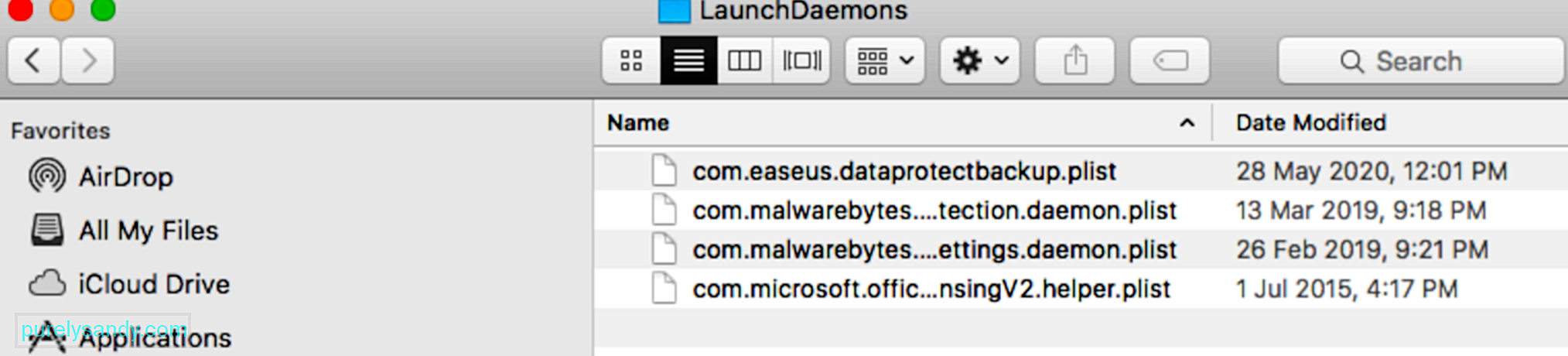

หลังจากที่คุณลบโปรแกรมที่น่าสงสัยแล้ว คุณจะต้องลบที่เกี่ยวข้องกับมัลแวร์ด้วย ไฟล์และโฟลเดอร์ ต่อไปนี้เป็นขั้นตอนที่ต้องทำ:

หลังจากลบมัลแวร์ออกจากฮาร์ดไดรฟ์ของคอมพิวเตอร์ด้วยตนเองแล้ว คุณจะต้องถอนการติดตั้งส่วนขยายเบราว์เซอร์ผลลัพธ์อันดับต้นๆ ด้วย ไปที่การตั้งค่า > ส่วนขยายบนเบราว์เซอร์ที่คุณใช้และลบส่วนขยายใดๆ ที่คุณไม่คุ้นเคย หรือคุณสามารถรีเซ็ตเบราว์เซอร์เป็นค่าเริ่มต้นได้ เนื่องจากการดำเนินการนี้จะลบส่วนขยายใดๆ ด้วย

สรุปมัลแวร์ Silver Sparrow ยังคงลึกลับเพราะไม่ดาวน์โหลดเพย์โหลดเพิ่มเติมแม้จะผ่านไปเป็นเวลานาน ซึ่งหมายความว่าเราไม่รู้ว่ามัลแวร์ออกแบบมาเพื่อทำอะไร ทำให้ผู้ใช้ Mac และผู้เชี่ยวชาญด้านความปลอดภัยงงกับสิ่งที่ควรทำ แม้จะไม่มีกิจกรรมที่เป็นอันตราย การมีอยู่ของมัลแวร์เองก็เป็นภัยคุกคามต่ออุปกรณ์ที่ติดไวรัส ดังนั้นควรลบออกทันทีและควรลบร่องรอยทั้งหมด

วิดีโอ YouTube: ทุกสิ่งที่คุณจำเป็นต้องรู้เมื่อ Mac ติดมัลแวร์ Silver Sparrow ตัวใหม่

09, 2025